Gastartikel von Christian Perst

Sichere Passwörter dienen dazu, Hackern das Leben schwer zu machen. Sie werden  verwendet, um den Zugang zu E-Mail-Konten und Konten auf sozialen Netzwerken abzusichern, um Zugänge zu Computersystemem zu reglementieren genauso wie Online-Banking-Zugänge. Aber eine etwas bessere Alternative ist die Zwei-Faktor-Authentifizierung, bei der zwei Mechanismen verwendet werden. Ein Passwort sowie eine Chipkarte dienen dazu, diese Zwei-Faktor-Authentifizierung möglich zu machen.

verwendet, um den Zugang zu E-Mail-Konten und Konten auf sozialen Netzwerken abzusichern, um Zugänge zu Computersystemem zu reglementieren genauso wie Online-Banking-Zugänge. Aber eine etwas bessere Alternative ist die Zwei-Faktor-Authentifizierung, bei der zwei Mechanismen verwendet werden. Ein Passwort sowie eine Chipkarte dienen dazu, diese Zwei-Faktor-Authentifizierung möglich zu machen.

Trotzdem verlieren sichere Passwörter auch zukünftig nicht ihre Bedeutung. Hacker versuchen ständig, diese mit Trojanischen Pferden auszuspionieren, zu stehlen oder zu knacken. 5 Dollar kostet eine geknackte Identität von Facebook mittlerweile nur noch auf dem Schwarzmarkt.

Wie Hacker Passworte knacken

Hacker probieren zunächst die wahrscheinlichsten Kombinationen aus. Wenn der Benutzername beispielsweise Hans123 ist, wird als Passwort Hans123, Hans321, 123 Haus usw. getestet. Diese Passwortmöglichkeiten können sogenannte Passwort-Cracker testen, Programme also, die dafür geschrieben wurden, um Zugänge zu knacken. Aber leicht zu erratenden Passwörter wie diese erleichtern Hackern ihre Arbeit. Statistiken haben bewiesen, dass gerade solche Passwörter relativ oft von Nutzern eingesetzt werden.

Wenn es mit dem Erraten des Passwortes nicht geklappt hat, werden als nächstes häufig verwendete Kennwörter getestet. Wenn der Zugang dann immer noch nicht geknackt wurde, kommt eine spezielle Wörterbuch-Methode an die Reihe. Cyber-Kriminelle testen alle Passwörter aus einem bestimmten Wörterbuch – das ist ein sogenannter Dictionary-Attack, eine Wörterbuchattacke also. Wörterbücher in vielen Sprachen und zu diversen Themen stehen im Internet frei zur Verfügung.

Die Möglichkeiten der Hacker sind allerdings nicht unbegrenzt. Denn wenn auch die Wörterbuchattacke erfolglos bleibt, gehen sie zur Brute-Force-Attacke über. Dabei werden alle theoretisch möglichen Kombinationen ausprobiert. Der Hacker beginnt mit der schnellsten Variante, indem er hofft, dass der Nutzer kein aufwendiges Passwort eingesetzt hat. Die Brute-Force-Attacke beginnt mit einstelligen Passwörtern mit Groß- und Kleinbuchstaben, den Zahlen 0 bis 9 und sogar Sonderzeichen. Es folgen die zweistelligen und dreistelligen Passwörter, usw.

Die Attacke setzt nicht viel Wissen voraus, denn wenn nur Kleinbuchstaben das Passwort bilden, gibt es beim einstelligen Kennwort nur 26 Möglichkeiten. Bei Groß- und Kleinbuchstaben und Zahlen sind es schon 62 mögliche Passwörter. Schließt man auch die Sonderzeichen mit ein, ergeben sich 95 Passwörter. Samt den länderspezifischen Umlauten und nicht druckbaren Zeichen sind es bis zu 256 Varianten. Die Anzahl der unterschiedlichen Zeichen nennt man Zahlenraum.

Je länger das Passwort ist und je größer der Zahlenraum, umso mehr Passwort-Möglichkeiten gibt es. Der Hacker benötigt also sehr viel Zeit, um dieses Passwort zu knacken, theoretisch könnten es sogar Jahre sein. Dieses Unterfangen ist für den Hacker dann nicht mehr attraktiv – ein leichteres Ziel muss her.

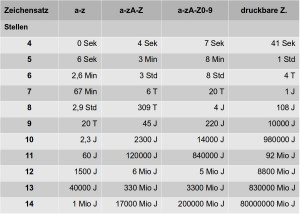

Die folgende Tabelle zeigt die Anzahl der Passwort-Varianten an, die von der Länge des Passwortes und von dem Zahlenraum abhängig sind. Es wird von einer Geschwindigkeit von 250.000 Versuche pro Sekunde ausgegangen. [1]

Dem Hacker stehen zwei Alternativen zur Wahl, um einen Zugang zu knacken. Er kann sie direkt am Server austesten, z.B. bei Facebook. Eine relativ nervenaufreibende Variante, denn der Hacker muss geduldig auf die Reaktionen des Servers warten. Der Versuch, das Passwort herauszufinden, dauert unterschiedlich lange, je nachdem, von welchem System aus (Facebook, Internet, FTP-Konto eines Serverzugangs) dieses geknackt wird.

Die zweite Möglichkeit gibt dem Cyber-Kriminellen Zugriff auf eine Datei mit sogenannten „gehashten“ Passwörtern. Das Hashing ist eine Sonderform der Verschlüsselung, in der eine mathematische Einwegfunktion auf einen Text angewandt wird. Dieser Text ist in diesem Fall das Passwort (Klartext-Passwort). Aus dem gehashten Kennwort kann man das Klartext-Passwort nicht wieder herstellen. Wenn man das Passwort finden will, das mit dem gehashten Passwort übereinstimmt, so muss die Einwegfunktion auf die möglichen Klartext-Passwörter angewandt werden. Wenn der Hash-Text übereinstimmt, so stimmt auch das Passwort.

Die zweite Methode hat also den Vorteil, dass der Hacker nicht mehr auf die Reaktionen  des Facebook-Servers oder eines entfernten E-Mail-Kontos warten muss, sondern er vergleicht einfach das mögliche Passwort mit dem gehashten. Oft ist dieser Weg um den Faktor 1000 schneller. Um das Passwort zu knacken, ist nur noch die Geschwindigkeit seines eigenes Systems das ausschlaggebendes Kriterium.

des Facebook-Servers oder eines entfernten E-Mail-Kontos warten muss, sondern er vergleicht einfach das mögliche Passwort mit dem gehashten. Oft ist dieser Weg um den Faktor 1000 schneller. Um das Passwort zu knacken, ist nur noch die Geschwindigkeit seines eigenes Systems das ausschlaggebendes Kriterium.

Unverschlüsselte Zugangsdaten werden weiterhin von Cyber-Kriminellen erbeutet. Es ist ein großer Fehler, wenn unverschlüsselte Zugangsdaten einfach auf einem Computer gespeichert werden, der eine Verbindung zum Internet hat.

Die Passwörter können unterschiedlich schnell ausgetestet werden, wie z.B.:

WLAN WEP Verschlüssungen: 4.600.000 Versuche pro Sekunde (Intel i5, 4 CPUs mit 3,4 GHz und 8 GB Ram)

Verschlüsselte Zip-Datei: 115.000 Versuche pro Sekunde (PC wie oben)

Ein Hacker kann die Passwortsuche parallel auf mehreren Computern verteilen und hat es damit viel leichter, sein Ziel zu erreichen. Somit muss ein sicheres Passwort her, das nicht geknackt werden kann.

In Teil 2 zeigen wir Ihnen, wie Sie ein sicheres Passwort erstellen und verwalten können.